Ransomware LockBit adalah jenis serangan siber yang mengenkripsi berkas di komputer yang terinfeksi, memungkinkan penyerang meminta tebusan dengan imbalan kunci dekripsi. Awalnya dikenal sebagai "ransomware ABCD", ransomware LockBit telah aktif setidaknya sejak Januari 2020. Penjahat siber yang mengembangkan LockBit menawarkannya sebagai ransomware sebagai layanan (RaaS), yang memungkinkan afiliasi menggunakan malware tersebut untuk melakukan serangan ransomware dengan imbalan persentase tertentu dari pendapatan tebusan.

LockBit merupakan bentuk ransomware paling umum di dunia pada tahun 2022, dan pada tahun 2024, telah mengumpulkan lebih dari 2.000 korban dan mengumpulkan lebih dari $120 juta dalam bentuk pembayaran tebusan. Operasi LockBit telah menargetkan organisasi dan perusahaan di berbagai industri, termasuk layanan kesehatan, pendidikan, keuangan, pemerintahan, teknologi, otomotif, dan perusahaan ritel di AS, Kanada, India, Brasil, dan banyak negara lainnya. (sumber yang dikutip)

Pada Februari 2024, lembaga penegak hukum mendakwa dua warga negara Rusia yang terkait dengan kelompok ransomware LockBit dan menyita sejumlah situs web yang terhubung dengan organisasi kriminal LockBit, sehingga menghambat kemampuan pelaku kejahatan untuk menggunakan malware tersebut guna mengenkripsi berkas dan memeras korban. Namun, dalam beberapa hari setelah dibubarkan, kelompok LockBit berhasil memulihkan server dan menjalankan kembali perangkat lunaknya.

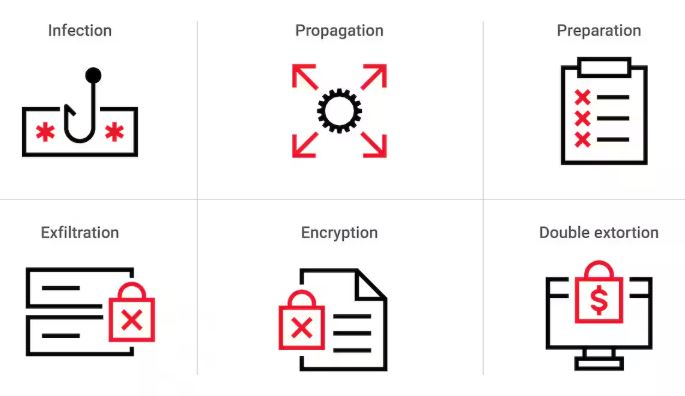

Cara kerja serangan ransomware LockBit

Ransomware LockBit menggunakan berbagai teknik dan taktik untuk mengakses sistem dan mengenkripsi berkas.

- Infeksi . Ransomware LockBit mendapatkan akses awal ke lingkungan TI melalui email phishing, dengan mengeksploitasi kerentanan perangkat lunak, atau dengan menggunakan kredensial curian untuk mengakses sistem melalui VPN, Protokol Desktop Jarak Jauh (RDP), atau titik masuk lainnya. Geng LockBit juga mencoba merekrut orang dalam yang tidak puas, yang dapat menerima imbalan karena memberikan kredensial akun atau melancarkan serangan dari dalam jaringan.

- Propagasi . Setelah mendapatkan akses, grup LockBit menggunakan alat seperti Windows PowerShell dan PsExec, serta teknik pergerakan lateral, untuk menjelajahi jaringan dan mengidentifikasi target bernilai tinggi. LockBit juga memiliki kemampuan untuk melakukan propagasi mandiri, menyebar dengan sendirinya untuk menemukan host tambahan yang dapat diakses di lingkungan TI tanpa memerlukan intervensi dari penyerang.

- Persiapan . Malware LockBit menggunakan alat pasca-eksploitasi untuk mendapatkan hak akses akun, memaksa pembaruan kebijakan grup, dan melakukan berbagai tindakan sebelum mengenkripsi berkas. Tindakan ini termasuk menonaktifkan program dan alat keamanan yang memungkinkan korban memulihkan data. Tujuan tahap ini adalah untuk membuat korban tidak mungkin atau sulit mendapatkan kembali akses ke data tanpa membayar tebusan.

- Eksfiltrasi . Bentuk LockBit yang lebih baru dirancang untuk mengekstrak berkas-berkas target ke server eksternal, yang memungkinkan peretas memeras korban dengan mengancam akan mempublikasikan data sensitif di situs kebocoran.

- Enkripsi . Setelah persiapan selesai, muatan ransomware akan mengenkripsi berkas, yang secara efektif mencegah korban mengaksesnya tanpa kunci dekripsi. Perangkat lunak ini juga meninggalkan salinan catatan tebusan di setiap folder sistem. Ransomware LockBit menggunakan berbagai teknik dan taktik untuk mengakses sistem dan mengenkripsi berkas.

- Pemerasan ganda . Bentuk ransomware LockBit yang lebih baru menyediakan alat untuk eksfiltrasi data, yang memungkinkan operator LockBit melakukan pemerasan ganda dengan meminta tebusan untuk memulihkan akses ke berkas dan tebusan lain untuk mencegah kebocoran data curian di situs Tor di web gelap.

Varian ransomware LockBit

Virus ransomware LockBit telah berevolusi dengan cepat selama beberapa tahun. Ransomware yang menggunakan kode LockBit pertama kali ditemukan pada tahun 2019. Versi awal perangkat lunak ini menggunakan ekstensi berkas ".ABCD" untuk mengganti nama berkas.

- Januari 2020 : Varian ransomware yang menggunakan ekstensi “LockBit” pertama kali terlihat di forum kejahatan dunia maya berbahasa Rusia.

- Juni 2021 : LockBit versi 2 (LockBit 2.0) hadir, dengan alat bawaan untuk mencuri informasi yang dikenal sebagai "StealBit".

- Oktober 2021 : Versi Linux-ESXi Locker dari LockBit 1.0 memperluas kemampuan ransomware untuk menargetkan sistem ke Linux dan VMware ESXi.

- Maret 2022 : LockBit 3.0, atau LockBit Black, muncul sebagai varian baru, memiliki kesamaan dengan Black Matter dan ALPHV atau ransomware BlackCat.

- Januari 2023 : Varian LockBit Green menggabungkan kode sumber dari ransomware Conti.

- April 2023 : Enkripsi ransomware LockBit yang menargetkan macOS terlihat di VirusTotal.

Melindungi diri dari ransomware LockBit

Untuk mempertahankan diri dari ransomware LockBit dan bentuk ransomware lainnya, lembaga penegak hukum dan keamanan siber seperti FBI dan CISA mendorong perusahaan untuk mengadopsi beberapa praktik terbaik.

- Pertahanan berlapis . Perlindungan ransomware mencakup perangkat lunak antivirus dan anti-ransomware, alat deteksi dan respons titik akhir (EDR), dan pelatihan kesadaran keamanan untuk membantu pengguna mengenali serangan rekayasa sosial dan phishing. Tim keamanan juga berpotensi menggunakan alat penghapus ransomware untuk membersihkan sistem dari kode LockBit.

- Segmentasi jaringan . Segmentasi jaringan dan aset individual mengurangi kemampuan ransomware LockBit dan penyerang untuk bergerak secara lateral melalui sistem setelah mendapatkan akses awal.

- Kontrol akses yang kuat . Menggunakan autentikasi multifaktor (MFA) dan kata sandi yang kuat dapat membantu mencegah penyerang mendapatkan akses tanpa izin ke akun.

- Pencadangan rutin . Organisasi yang mencadangkan berkas secara rutin dan menyimpan salinan data penting dalam cadangan offline mungkin dapat memulihkan data tanpa membayar tebusan.

- Manajemen kerentanan . Memperbarui dan menambal perangkat lunak dan sistem operasi secara berkala sangat penting untuk memperbaiki kerentanan yang dapat dieksploitasi oleh penyerang. Hal ini terutama penting untuk perangkat lunak seperti Microsoft Windows dan Linux yang menggunakan protokol Server Message Block (SMB) atau RDP.

- Pemantauan berkelanjutan . Menggunakan alat deteksi ancaman canggih dan menerapkan rencana respons insiden yang andal dapat membantu mengidentifikasi serangan ransomware LockBit dengan cepat, meminimalkan kerusakan, dan mempercepat pemulihan.

Sumber : https://www.akamai.com/glossary/what-is-lockbit-ransomware